Понял о ком речь, о тех, кто используют готовые решения, чтобы эксплуатировать уязвимости. Насколько я понимаю, в этой темной сфере без мозгов тоже не обойтись, все эти условно "вирусы под крипту" тоже постоянно обновляются, их же кто-то пишет и наверное продает, вряд ли бесплатно кто-то будет такой софт актуальный раздавать, а еще в их среде принято друг друга кидать. В общем чтобы добиться того, чтобы у тебя на руках оказалась рабочая схема, нужно точно быть не тупым.

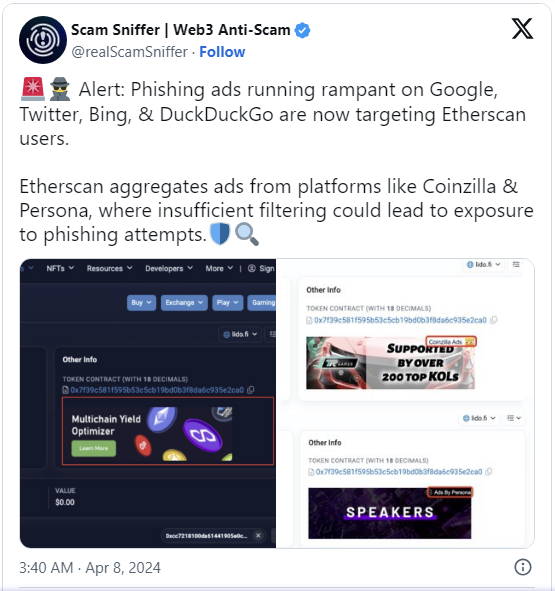

Совсем недавно столкнулась с проблемой и нужно было написать телеграмм проекта, пока разобралась что и к чему, то поняла что в каждом официальном канале сидит с добрый десяток скамеров и только ждут жертву, стоит только написать что тебе нужна помощь, сразу начинают писать в личку, и только узнают что проблемы с кошельком, налетают как стая волков, все хотят помочь, звонят на телегу (плюс в том что можно английский потренировать, но это единственный позитив в этой всей истории), все хотят очень помочь и конечно же любым способом добраться до твоей сид фразы, и способов у них действительно много, от банального когда хотят чтобы сид им сфоткали или отскринели, и до продвинутого кода скидывают ссылки на ресурсы где у них есть все возможные кошельки и тебе нужно всего то ввести свой сид и твои средства будут спасены.

Противнее всего когда ты с ними общаешься и понимаешь что "оно" тебе просто лапшу вешает, но я уже пообщалась с каждым чтобы для себя понять какие у них схемы есть. На самом деле с выманиванием сида больших мозгов не нужно, тут нужны какие то моральные разрешители, чтобы они могли позволить кидать людей, ну и врать нужно уметь, там только такие и сидят. Кстати в одном из разговоров было слышно как один с другим советуется, ну когда раскрутить на сид не получается чтобы еще что то придумать, так переговаривались они не на английском уже, акцент кстати почти у все присутствует явный. А когда начинаешь им говорить что сид нельзя передавать никому просто ложат трубку.

так что лучше в телеграмме если что то нужно, то сразу пишите в личку админу, писать в общую группу не стоит.