Bitcointalksearch.org - what's this site?

It was the Bitcointalk forum that inspired us to create Bitcointalksearch.org - Bitcointalk is an excellent site that should be the default page for anybody dealing in cryptocurrency, since it is a virtual gold-mine of data. However, our experience and user feedback led us create our site; Bitcointalk's search is slow, and difficult to get the results you need, because you need to log in first to find anything useful - furthermore, there are rate limiters for their search functionality.

The aim of our project is to create a faster website that yields more results and faster without having to create an account and eliminate the need to log in - your personal data, therefore, will never be in jeopardy since we are not asking for any of your data and you don't need to provide them to use our site with all of its capabilities.

We created this website with the sole purpose of users being able to search quickly and efficiently in the field of cryptocurrency so they will have access to the latest and most accurate information and thereby assisting the crypto-community at large.

Topic: Istnieje 2^256 kluczy prywatnych: jak duża jest ta liczba? (Read 268 times)

Niestety raz jeszcze muszę zapodać wyszukwianie. - nie zapisałem tranzakcji a szukałem na dysku - dlatego teraz odpowiadam

Jeśli na eth jest to dopuszczalne - to można skonwertować na BTC - zasada jest ta sama - publick key oraz sygnatura prawda?

Nie spotkałem się z tym na bitcoinie. Głównie na TRX i BSC.

O ile sie nie mylę, to to są przykłady takich transakcji:

https://tronscan.org/#/transaction/c9362f62af918f6197d15301de5277ff733d7b9a3f06dfa0919271bd15bea1d8

https://bscscan.com/tx/0xc797622c27e35f89898bf43121a36b1f6e29d64769c7aca0917c85f1b764c7f3

Ta druga transakcja na BSC podobna dała zarobić oszustom 100 000$.

I got scammed out of 100000 dollars by fake 0 dollars withdrawal on BSC

Swoją drogą, ostatnie transakcje z zerowymi monetami, o które pytałeś, to były transakcje coinbase, więc tamten przypadek nie był niczym niezwykłym.

Ale tu mówisz chyba tylko o wysyłaniu transakcji z zerowymi monetami ze swojego portfela. W przypadku ataku, o którym mówimy, transakcja była widoczna w explorerze nie jako przychodząca od atakującego, ale jako wychodząca od ciebie. Czyli atakujący musiał jakoś oszukiwać sieć, że to Ty generujesz transakcję.

BTW przydałby się mod do wyklejenia dyskusji o ataku do osobnego wątku.

Dokładnie tak.

W explorerze widoczne są wychodzące tranzakcji - bez znajomości klucza prywatnego.

to jest ciekawe - w jaki sposób jest to rozwiązane? przychodzi mi na myśl tylko jedno - jakiś minning pool o ogromnej "mocy przeliczeniowej" może tylko to zrobić. i pytanie jak to technicznie wygląda.

Ale tu mówisz chyba tylko o wysyłaniu transakcji z zerowymi monetami ze swojego portfela. W przypadku ataku, o którym mówimy, transakcja była widoczna w explorerze nie jako przychodząca od atakującego, ale jako wychodząca od ciebie. Czyli atakujący musiał jakoś oszukiwać sieć, że to Ty generujesz transakcję.

BTW przydałby się mod do wyklejenia dyskusji o ataku do osobnego wątku.

2. Wpisujesz w pliku konfiguracyjnym:

minrelaytxfee=0.00000000

blockmintxfee=0.00000000

dustrelayfee=0.00000000

Na sieciach testowych, takie transakcje (z zerowymi monetami) są standardowe i dostępne od ręki. W sieci głównej musisz samodzielnie to wykopać, albo wysłać to do jakiegoś mining poola, który to dołączy do swojego bloku.

Oczywiście, jeśli chcesz zerowe monety, to tylko "dustrelayfee" wystarczy, cała reszta wyżej służy do darmowych transakcji (które też mam włączone, bo jak bloki nie są pełne, to zawsze można podorzucać to, co się zmieści, a co jest tańsze niż jeden satoshi za wirtualny bajt (albo nawet darmowe).

na pewno jakiś mega mózg

ten scam został ulepszony i od dłuższego czasu nie tylko nie sa to już transakcje zerowe ale z normalnymi wartościami, widzę ze WYSZŁO na przykład -546$, zaraz po tym jak coś wyśle, adres jest prawie identyczny, a już na pewno kilka początkowych i ostatnich znaków

oczywiście są to "zero value transactions", których nie inicjowałem, oznaczone jako "pending" po jakimś czasie gdy nie sa potwierdzone znikają z portfela i explorera, wcześniej zostawały tam narażając każdego na skopiowanie takiego adresu, ale na szczęście ostatnio była aktualizacja

nie pisałem o tym w moim angielskim wątku, nie aktualizowałem o nowe info po tym jak został przyjęty

też raczej nie podzielę sie przykładowym TXem, bo musiałbym zeskrinować jakąś nową/ostatnią transakcję, a nie chce dzielić sie takimi informacjami online, nigdy nie wrzucam swoich transakcji, tylko jakieś przykładowe (znalezione online), a tych nie będzie tak łatwo znaleźć po ostatniej aktualizacji spowodowanej właśnie tym problemem, widze ze explorery pokazują te transakcje tylko jak masz direct link wygenerowany w portfelu, kiedy szukam po TXsie wyskakuje wiadomość, że jest problem z tą transakcją, więc w dużym stopniu zmniejszyli szansę na błąd a tym samym przykręcili kranik złodziejom

jeszcze jakiś czas temu te skamowate transakcje zostawały w pamięci i blokowały historię Trust, po takiej transakcji bardzo często kolejne nowo wysłane, nawet już moje/prawdziwe nie pojawiały sie wcale w historii portfela i były widoczne tylko na explorerze, nawet była adnotacja w takich przypadkach, żeby sprawdzać właśnie explorer, po ostatniej aktualizacji Trust też rozwiązał ten problem.

Poczytam, czyli lektura na noc.

Nie interesuje mnie kwestia niecna, tylko jak i kto to wymyślił i szczegóły techniczne

Może Garlonicon wyjaśni zasadę i pokaże przykład takiej tranzakcji? krok po kroku?

Zastanawiam się czy ma to sygnatury

Tu masz wątek o tym, założony przez naszego lokalsa Wwzsockiego, wraz z przykładowymi transakcjami - https://bitcointalksearch.org/topic/watch-out-for-this-new-transferfrom-zero-transfer-scam-5427888. Wielokrotnie próbowano go tak oscamować i pewnie ma tonę TXów dla ciebie. @Wwzsocki pomożesz?

Scam sprzed roku. Teraz większość explorerów i portfeli to połatało i oznaczają takie transakcje.

Tak to robi tronscan:

"This transaction is a suspected malicious attack as it was not initiated by account TPgyTMoV7pU3a5zLCsN79YtoGR3uzvAczJ and the transfer amount is 0. Assets in the account remain intact and have not been transferred out. Understand relevant information >"

Może Garlonicon wyjaśni zasadę i pokaże przykład takiej tranzakcji? krok po kroku?

Zastanawiam się czy ma to sygnatury

Też widziałem te transakcje. Transakcje te widać w explorerze jako wychodzące z twojego portfela, ale nie niosące ze sobą żadnych coinów/tokenów. Wygląda to jakbyś wysłał 0 tokenów na inny adres. Ten rodzaj scamu opisany jest w poniższych artykułach:

https://blockchaingroup.io/zero-value-transfer-phishing-scam-what-to-know/

https://cointelegraph.com/news/scammers-are-targeting-crypto-users-with-new-zero-value-transferfrom-trick

Obecnie większość explorerów oznacza takie transakcje jako podejrzane ale i tak lepiej uważać.

[/quote]

ale później aktualizowali ten przekręt (cent do centa i robi sie niezła sumka, a skamerzy nie lubią robić prezentów) i nagle miałem "WYCHODZĄCE" transakcje z mojego portfela, których sam nie inicjowałem (tzw. teraz 0 value transactions)!!!

[/quote]

Czy mógłbyś wyjaśnic co masz na myśli "0 value transactions"?

I dokładnie tak robią... kilka sekund po tym jak otrzymasz jakiś przelew, przychodzi kolejny z pierwszymi i ostatnimi 5 znakami takimi samymi w nadzieji, że będziesz robił przelew zwrotny i nie zauważysz. Ktoś nawet założył wątek tu na bitcointalk, że go oskamowali tak na 100 000$, ale nie mogę znaleźć teraz.

@Wwzsocki chyba miałem link od ciebie, masz go gdzieś jeszcze?

edit: Znalazłem - https://bitcointalksearch.org/topic/i-got-scammed-out-of-100000-dollars-by-fake-0-dollars-withdrawal-on-bsc-5425022

co najlepsze na początku były to tylko transakcje przychodzące z 4 identycznymi znakami na początku i końcu,

malutki przelew (setna cześć centa) w nadziei, ze sie pomylisz i zrobisz copy paste sprawdzając tylko 4 pierwsze i ostatnie znaki, bo wiele apek, portfeli, giełd pokazuje właśnie, tylko tyle w uproszczonym view

ale później aktualizowali ten przekręt (cent do centa i robi sie niezła sumka, a skamerzy nie lubią robić prezentów) i nagle miałem "WYCHODZĄCE" transakcje z mojego portfela, których sam nie inicjowałem (tzw. teraz 0 value transactions)!!!

nikt ich wtedy jeszcze na oczy nie widział, tylko atakowana grupa adresów, oczywiście znalazłem sie na niej, taki już mój fart

od razu po otrzymaniu pierwszej transakcji założyłem watek tu na forum, żeby przestrzec ludzi, juz ktos sie nabrał i stracił 100K USD, a i sam o mało nie wysłałem złodziejom kasy już nie raz kopiując adresy z portfela, na szczęście ostatnio większość explorerów oznacza te transakcje jako scam dość wyraźnie (to tez mówi o skali tego przekrętu)

niestety mam tu "przyjaciół" na forum (nie wiedzieć czemu

) i mój watek nie zrobił dużych zasięgów, nie wiem czy trafił do kogokolwiek, pojawiły sie komentarze, ze to zaden scam, a my sami sobie jesteśmy winni, jeżeli kopiujemy adresy nie sprawdzając ich u źródła... a ze sam wątek to clickbait na merity... (miałem max potrzebny do awansu od bardzo dawna, no i jestem Legendary, ale tego chyba nie zauważyli

) i mój watek nie zrobił dużych zasięgów, nie wiem czy trafił do kogokolwiek, pojawiły sie komentarze, ze to zaden scam, a my sami sobie jesteśmy winni, jeżeli kopiujemy adresy nie sprawdzając ich u źródła... a ze sam wątek to clickbait na merity... (miałem max potrzebny do awansu od bardzo dawna, no i jestem Legendary, ale tego chyba nie zauważyli  )

)polemika nie miała żadnego sensu, na każdy mój komentarz pojawiał sie kolejny, to jak kopać sie koniem wiec odpuściłem,

tu link jak ktoś chce poczytać: https://bitcointalksearch.org/topic/watch-out-for-this-new-transferfrom-zero-transfer-scam-5427888

mam nadzieje ze chociaż 1 osoba dzięki temu nie dała sie oszukać, taki był cel, po to są fora, no cóż chyba nie Bitcointalk, tu zawsze jest inaczej...

I dokładnie tak robią, jak trafisz na czarną listę scamerów (pewnie skanują sieć w poszukiwaniu bardziej aktywnych adresów) kilka sekund po tym jak otrzymasz jakiś przelew, przychodzi kolejny z pierwszymi i ostatnimi 5 znakami takimi samymi w nadzieji, że będziesz robił przelew zwrotny i nie zauważysz. Ktoś nawet założył wątek tu na bitcointalk, że go oskamowali tak na 100 000$, ale nie mogę znaleźć teraz.

@Wwzsocki chyba miałem link od ciebie, masz go gdzieś jeszcze?

edit: Znalazłem - https://bitcointalksearch.org/topic/i-got-scammed-out-of-100000-dollars-by-fake-0-dollars-withdrawal-on-bsc-5425022

Warto też rzucić okiem na transakcję wygenerowaną przez autora PairGen: https://mempool.space/tx/70e7851cf0ceff152efe4151f77ee93e76d06e93f378b2b1544bc858fd8f2f2b

W tym konkretnym przypadku, sprawdzając około 2^40 kluczy, autor znalazł dwa adresy mające 80 identycznych bitów na początku. Można powiedzieć, że połowa adresu jest taka sama i na pierwszy rzut oka nie widać różnicy pomiędzy 18eXmgR5Svoqqa6PaYVrKvbH6hvrp5xe3A oraz 18eXmgR5Svoqqa6JXSMmbNaD4Cs5ThcV1P (w sumie, dałoby się dopasować początek i koniec, zamiast samego początku, wtedy byłoby to jeszcze trudniejsze do zauważenia).

Drugi powód jest taki, że albo masz dostęp do generatora liczb losowych wystarczającej jakości, albo nie masz działającej kryptografii. Jeśli dysponujesz sprzętem, który generuje słabe klucze prywatne, to być może tworzy również słabe klucze przy połączeniach HTTPS? Jeśli użyjesz portfela HD i ze słabego seeda utworzysz wiele słabych kluczy, to nie zwiększysz swojego bezpieczeństwa. Wręcz przeciwnie, przeszukując blockchain, ludzie będą mieli więcej danych, aby powiązać wszystkie adresy i dobrać się do kluczy prywatnych.

EDIT: A przeglądając oryginalny wątek natrafiłem na sprostowanie z którego wynika, że Bitcoin Collider znalazł te klucze, bo "wiedział gdzie szukać", bo nie szuka on losowo a stara się rozwiązać zagadkę, którą ktoś stworzył w 2015 roku.

https://bitcointalksearch.org/topic/m.51225913

czytałem również to

odwrotnie, oznacza to również, że odszyfrowanie klucza prywatnego dla istniejącego portfela Bitcoin za pomocą Bitcoin Collider jest bardzo mało prawdopodobne.

W ciągu pierwszych trzech lat udało im się znaleźć 7 kluczy prywatnych. To bardzo dużo! ... aż 7 kluczy, to jak zwielokrotnimy taką moc dzięki technologii kwantowej (dodamy zera, mówiąc kolokwialnie) to zwielokrotnimy też wspomnianą liczbę.

(btw. tych kluczy jest więcej niż 7 : https://lbc.cryptoguru.org/trophies - tutaj naliczyłem ich 15.)

Jak dobrze zrozumiałem OP, tu podejrzewany jest błąd portfela, który nie generuje wystarczająco "losowych" kluczy. Jeśli używanych kluczy jest 18 mln przy 10^77 kombinacji, to szansa na znalezienie czegokolwiek w ciągu 10 lat przy 100 bln prób dziennie wynosi 1 : 1,55 * 10^53, jeśli nie mylę się w obliczeniach. A co dopiero 15. Nie jest to więc liczba warta brania w obliczenia, bo ktoś tu dał ciała.

A co jakby to liczył opisany przez ciebie komputer kwantowy? "200 sekund vs 10 000 lat."

Jest on szybszy 1.5 mld razy. Więc szansa, by znalazł coś w 10 lat wynosi około

1 : 1* 10^44 co w ciąż jest absrudalna liczbą.

200 sekund vs 10 000 lat.

To wcale nie znaczy, że można na nim odpalić GTA5 z 1 mld FPSów. Komputery kwantowe tworzy się pod konkretne zadanie, trwa to lata i kosztuje miliardy i tylko w tych konkretnych zadaniach osiągają supremację. Na chwilę obecną wydaje mi się mało prawodopodobne by google zainwestowało 10-100 mld$, by za 5 lat zniszczyć bitcoina a potem wywalić sprzęt do kosza bo do niczego innego się nie nadaje. Ewentualny wyciek informacji, że google szykuje taki komputer skutkowałby szybkim forkiem BTC na inny system hashowania i lata pracy kosz.

Dodatkowym pytaniem byłoby bezpieczeństwo czegokolwiek. Skoro bitcoin przy 10^77 byłby do złamania, to tym bardziej wszystkie hasła i szyfry świata. Upadek bitcoina byłby wtedy najmniejszym problemem ludzkości.

EDIT: A przeglądając oryginalny wątek natrafiłem na sprostowanie z którego wynika, że Bitcoin Collider znalazł te klucze, bo "wiedział gdzie szukać", bo nie szuka on losowo a stara się rozwiązać zagadkę, którą ktoś stworzył w 2015 roku.

https://bitcointalksearch.org/topic/m.51225913

Zacznijmy od tego, że wiek wszechświata NIE jest aż taki duży jak weźmiemy inne dostępne i znane nam liczby w przyrodzie. Około 14 mld lat nie jest aż taką dużą liczbą.

W głupiej 1/3 szklanki wody mamy dużo więcej cząsteczek H2O niż wspomniana liczba. Przykładowe śmieszne zadanie:

https://brainly.pl/zadanie/1645741

mówimy tutaj o liczbach z 20-23 miejscami po przecinku, co już się zbliża do Twojego:

100.000.000.000.000.000.000.000, czyli około 100 miliardów miliardów razy więcej niż wiek wszechświata. - no więc to nie jest aż tak duża liczba.

Ale oczywiście dla tradycyjnych komputerów kwarcowych liczba ta jest nie do przeskoczenia. Sytuacja się zmienia w przypadku komputerów kwantowych mających coraz więcej kubitów :

https://www.chip.pl/2021/11/komputer-kwantowy-256-kubitow-quera-computing

Komputer kwantowy z 2023 roku miałby mieć nawet 1000 kubitów

jak to dobrze rozumiem, to gdy mówimy o kubitach to moc obliczeniowa się zwielokrotnia i też staje się "ileś tam razy większa" od tradycyjnych komputerów.

Jeżeli jedna zwykła farma kwarcowych komputerów znalazła:

W ciągu pierwszych trzech lat udało im się znaleźć 7 kluczy prywatnych. To bardzo dużo! ... aż 7 kluczy, to jak zwielokrotnimy taką moc dzięki technologii kwantowej (dodamy zera, mówiąc kolokwialnie) to zwielokrotnimy też wspomnianą liczbę.

(btw. tych kluczy jest więcej niż 7 : https://lbc.cryptoguru.org/trophies - tutaj naliczyłem ich 15.)

Nie znam dokładnych obliczeń, ale pobawmy się tutaj w proste dodawanie zer:

Google w poście na blogu twierdzi, że jego „urządzenie osiągnęło 'supremację kwantową' i że 'zwykły współczesny superkomputer wymagałby około 10 000 lat, aby wykonać równoważne zadanie. (komp kwantowy zrobił jakieś tam zadanie w 200 sekund)

200 sekund vs 10 000 lat.

no więc tutaj mamy dodane tylko 4 zera, czy tam 5 zer, a więc z liczby "7 znalezionych kluczy prywatnych" dodamy te 4 zera, to już mamy: "70000" (siedemdziesiat tysięcy) kluczy prywatnych znalezionych w ciągu 3 lat. Oszacowanie ma sens, bo farma komp zwykłych (kwarcowych) jest porównywalna z tradycyjnym jednym super komputerem.

70 000 to mało? To było już dawno, parę lat temu. Pracują nad coraz mocniejszymi komp kwantowymi. No więc komp kwantowe się rozwiną i moc obliczeniowa będzie jeszcze większa, to nagle tych zer dodamy np. 6, a więc będziemy mieli 7 000 000 - 7 milionów kluczy prywatnych! a więc zbliżamy się do liczby ile realnie ludzi używa bitcoina (stawiałbym ze wsrod ludzkosci to będzie max 100 mln).

inaczej mówiać - te liczby z pewnych względów nie robią wrażenia i gdy informatyka kwantowa się rozwinie (wiadomo, za parę lat) to nie jest to takie pewne.

Oczywiście bitcoin też się może rozwinąć i powstać jakiś quantum bitcoin, bo dlaczego bitcoin miałby stać w miejscu?

Aha - i dodajmy, że po AI to właśnie słowo "quantum" będzie nowym skokiem technologicznym. A jak zacznie się mieszać słówka "quantum" z "AI", to już w ogóle różne comba będą.

bardzo dobra mysl, oczywiscie ze multisig

i dzieki za wyliczenia Tytanowy, przykład z układem słonecznym mnie przekonuje

jestem ciekaw Waszych opinii?

Wydaje mi się, że jest to zbędne. Mówimy tu o 10^77 możliwości, gdzie stratą dla ciebie jest, gdy ktoś odgadnie twój portfel czyli n=1 a prawdopodobieństwo straty 1:10^77. To jest tak jakby ktoś miał odgadnąć 1 atom w całym wszechświecie.

"26 bilionów (!!!) kluczy prywatnych każdego dnia.". Tyle obecnie sprawdza Large Bitcoin Collider. Dla uproszecznia 100 bilionów.

To dużo ale porównując do liczby możliwości (10^77) powstaje nam takie prawdopodobieństwo

10^13 / 10^77 = 1 : 10^64 na odgadnięcie twójego klucza dziś

1 : 2.8 * 10^61 na odgadnięcie twójego klucza w tym roku

1 : 2.8 * 10^51 na odgadnięcie twójego klucza przed końcem istnienia naszego układu słonecznego (śmierć słońca).

1 : 2.8 * 10^33 na odgadnięcie twójego klucza przed końcem istnienia naszego układu słonecznego (śmierć słońca) przy założeniu, że średnia moc obliczeniowa tego okresu będzie 1 trylion razy większa niż obecna, a to wciąż

1 : 28 000 000 000 000 000 000 000 000 000 000 000

Ale zabezpieczeniem byłoby chyba multisig? Czyli portfel z którego nie da się ruszyć środków bez zatwierdzenia drugiego portfela (lub wielu portfeli), co sprawia, że szansa na odnalezienie obu portfeli jednoczesnie jest jeszcze mniejsza.

Myslałem o tym juz dawno, chyba jak większość krypto entuzjastów, na początku było duzo dyskusji na ten temat, ale właśnie potężne nakłady potrzebne do tego zadania eliminowały zagrożenie (teoretycznie)

na pewno nikt kto trzyma BTC nie jest zadowolony kiedy słyszy, że jest szansa i ktos odgadnie jego klucz prywatny do portfela

myśle ze jedynym zabezpieczeniem jest rozproszenie BTC na dziesiatki, setki czy tysiace portfeli zeby zminimalizowac teoretyczne straty,

pomijam zupełnie jak niebezpieczne i niewygodne jest trzymanie BTC na tak duzej ilosci portfeli, myślałem tylko jak zabezpieczyc BTC przed tym atakiem "brute force" bo chyba mozna go tak nazwac?

jestem ciekaw Waszych opinii?

Wątek oryginalny: There are 2^256 private keys out there: how big is that number?

Wczoraj, przeglądając króliczą norę Bitcoina, natknąłem się na niesławną stronę keys.lol

https://keys.lol

(Uwaga: strata czasu!)

Zasadniczo jest to strona internetowa, która losowo generuje 128 kluczy prywatnych na każdej stronie, a następnie sprawdza saldo powiązanych adresów (skompresowanych i nieskompresowanych) w blockchainie, aby zgłosić wszelkie dodatnie salda kont lub przeszłe transakcje.

Wow!

Jeśli znajdziesz dodatnie saldo na tych wygenerowanych przez klienta stronach, faktycznie posiadasz klucze prywatne, więc jesteś prawowitym właścicielem tego salda i nic nie stoi na przeszkodzie, aby przenieść je do własnego portfela.

Spędziłem kilka godzin na tej stronie generując tysiące kluczy prywatnych, oczywiście nic nie znajdując, ani jednego użytego adresu, nie mówiąc już o jednym z kredytem.

Potem zacząłem myśleć o tym, jak mogę nieco usprawnić ten proces, a rozmawiając z innymi użytkownikami na forum, pomyślałem, że możemy mieć skrypt, który generuje losowe klucze prywatne, a następnie pyta mój własny węzeł Bitcoin o saldo na tym adresie, a na koniec przenosi saldo do mojego własnego portfela. Pomyślałem, że praca lokalna powinna nieco przyspieszyć ten proces.

Od samego początku wiedziałem, że szanse na znalezienie czegokolwiek są niewielkie, ale chciałem spróbować, ponieważ gdybym szukał kredytów i nic nie znalazł, mógłbym być pewien, że nikt nie mógłby zrobić tego samego z moimi własnymi Bitcoinami, które tak ostrożnie trzymałem w moim zimnym portfelu.

Czekając, aż @babo ujawni swój scenariusz, pomyślałem sobie "Fillippone jest tylko pionkiem w grze życia"... jak to możliwe, że nikt nigdy na to nie wpadł?

Wracając do króliczej nory, szybko odkryłem Large Bitcoin Collider.

https://lbc.cryptoguru.org/about

Wow, to poważny projekt.

Zasadniczo, tysiące rozproszonych serwerów generuje i weryfikuje 26 bilionów (!!!) kluczy prywatnych każdego dnia.

W ciągu pierwszych trzech lat udało im się znaleźć 7 kluczy prywatnych. To bardzo dużo! Myślałem, że szanse są znacznie mniejsze, ale prawdopodobnie istnieje wada portfela, który wykorzystuje nieoptymalny generator liczb losowych do tworzenia kluczy. (Przydałoby się tu więcej badań!).

Przyjrzyjmy się kilku liczbom:

Liczba teoretycznie możliwych kluczy prywatnych: 2^256 lub około 10^77

Liczba adresów Bitcoin: 2^160

Liczba kluczy prywatnych wyszukanych przez Bitcoin Collider: 2^160

Liczba atomów we wszechświecie: 10^78 do 10^82

Liczba używanych adresów Bitcoin: 18.000.000

Liczba RZECZYWISTYCH możliwych kluczy prywatnych jest nieco mniejsza niż 2^256, jak podano tutaj

Rozważmy kilka przykładów.

- Załóżmy, że mamy miliard aktywnych adresów, z których każdy ma dodatnie saldo: Wiemy, że liczba ta jest o około 10^3 większa od rzeczywistej.

Prawdopodobnie liczba atomów we wszechświecie jest 10^3 razy większa niż liczba adresów, więc możemy powiedzieć, że prawdopodobieństwo znalezienia klucza prywatnego o dodatniej wartości jest mniej więcej takie samo jak prawdopodobieństwo znalezienia jednego z tych atomów w całym widzialnym wszechświecie.

Jak duży jest miliard atomów? Według tej odpowiedzi na Quora, jest on mniejszy niż bakteria E. Coli. Weźmy więc tę bakterię, rozbijmy ją do poziomu atomowego, rozrzućmy po wszechświecie i spróbujmy znaleźć jeden z tych atomów. Dość trudne, prawda?

- Drugi przykład pochodzi z tego artykułu. Powiedzmy, że chcemy przeskanować wszystkie klucze prywatne w poszukiwaniu dodatniego salda i załóżmy, że każdy mieszkaniec Ziemi ma prędkość skanowania, która jest miliard razy większa niż dwukrotność obecnej mocy obliczeniowej sieci Bitcoin:

* 10 miliardów ludzi;

* pomnożone przez jeden miliard;

* pomnożone przez dwukrotność mocy obliczeniowej Bitcoina, około 100 tysięcy terahash na sekundę;

otrzymujemy: 1.000.000.000.000*1.000.000.000*100.000*100.0000.000.000 = 10^10*10^9*10^5*10^12 = 10^36

Dla uproszczenia zaokrągliliśmy "115.792.089.237.316.195.423.570.985.008.687.907.852.837.564.279.074.904.382.605 .163.141.518.161.494.336" zaokrąglone w dół do 10^77 i odkryliśmy, że gdybyśmy sprawdzili każdy klucz prywatny w poszukiwaniu dodatniego salda, zajęłoby to 10^77/10^36 = 10^41 sekund, ile lat by to trwało?

Ponieważ jeden rok ma około 31557600 sekund, odpowiada to około 10^41/31557600 = 31^33 lat, co jest mniej więcej 10^23 razy więcej niż szacowany wiek wszechświata (obecnie szacowany na 13,82 miliarda lat), w skrócie

100.000.000.000.000.000.000.000, czyli około 100 miliardów miliardów razy więcej niż wiek wszechświata.

- Ten film pokazuje, jak bezpieczny jest algorytm SHA-256.

https://youtu.be/S9JGmA5_unY

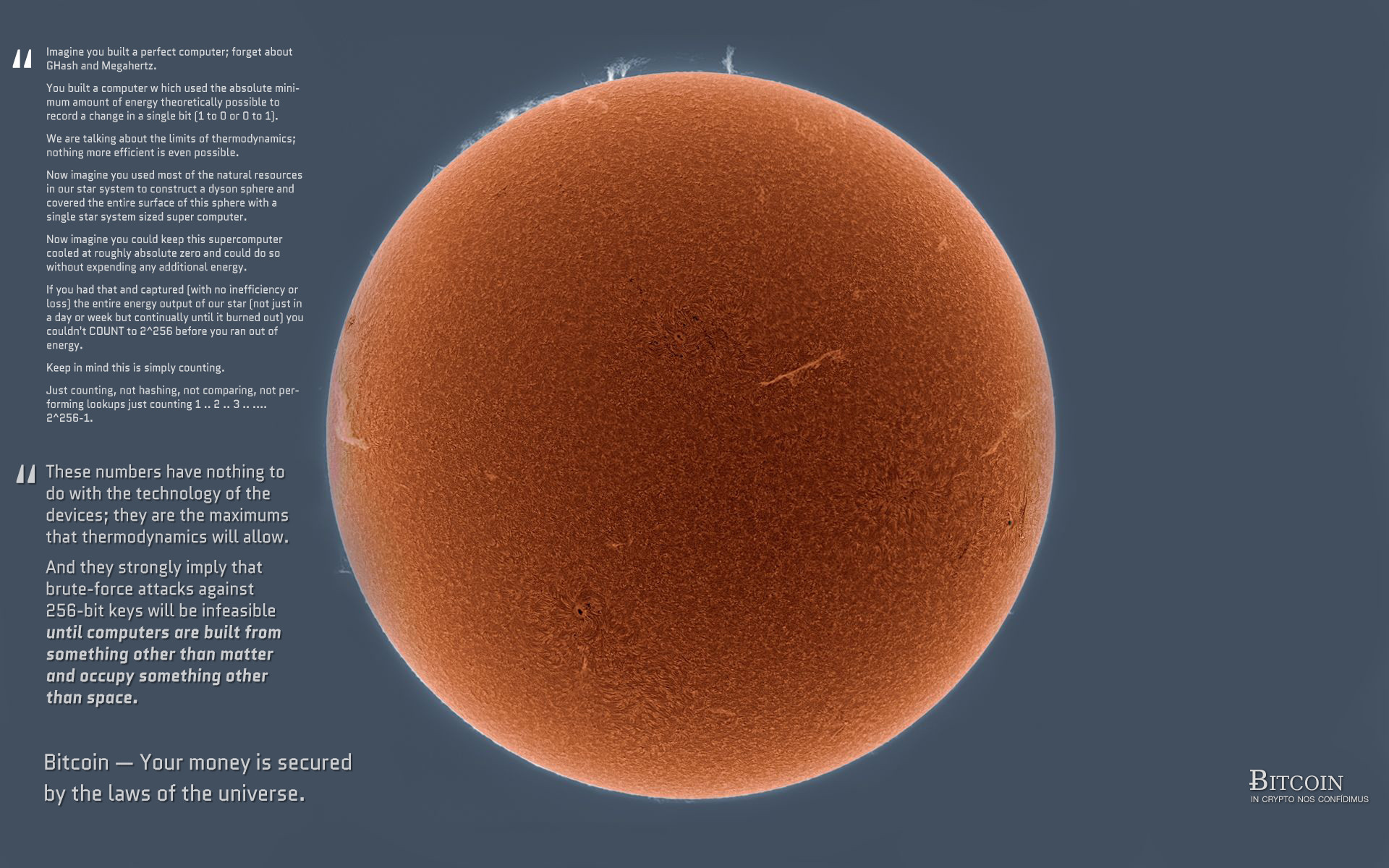

- We wszystkich dotychczasowych przykładach energia zaangażowana w takie obliczenia nie została wzięta pod uwagę. Oczywiście wszystkie te bardzo potężne maszyny musiałyby być zasilane jakimś rodzajem energii. Ile energii by to wymagało? Cóż, całkiem sporo, jak pokazuje ta infografika:

Link na Reddicie

Więcej przykładów tego, ile kosztowałoby losowe odgadnięcie klucza prywatnego:

Dalsze referencje:

Inne, bardzo duże liczby:

To tylko kilka przykładów. Jeśli macie jakieś inne zasoby lub komentarze, nie krępujcie się opublikować ich poniżej, a ja dodam je do listy!